Olá Pessoal !!! Bem Vindo ao site Ethical Hacker !!!

Por mais de 5 anos, e talvez até mais, servidores em todo o mundo rodando Linux e sistemas operacionais BSD têm sido alvo de um indivíduo ou grupo que os comprometiam, através de um Trojan backdoor, que em seguida utilizavam os para enviar spam, conforme a descoberta dos pesquisadores da ESET.

Fig1

Além do mais, parece que os spammers estão conectados com uma empresa de software chamado Yellsoft, que vende DirectMailer, um “sistema de distribuição de e-mail automático” que permite aos usuários enviar e-mails como anônimos.

Esta operação teve êxito em permanecer escondida, por tanto tempo graças a vários fatores: a sofisticação do malware utilizado, a sua discrição e persistência, o fato de os spammers não estarem constantemente infectando novas máquinas, e que cada uma das máquinas infectadas não foi feita para dissipar o spam o tempo todo.

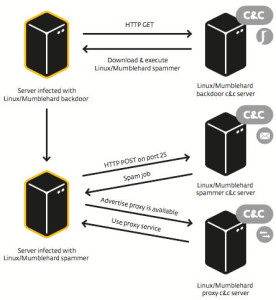

Os pesquisadores começaram a sua investigação com um pedaço de malware encontraram em um servidor que foi colocado na lista negra para o envio de spam. Eles apelidaram o mesmo de Mumblehard. Após a análise, eles descobriram que ele tem vários componentes distintos: um backdoor genérico que faz contato com o seu servidor C & C e faz o download do componente spammer com um propósito de proxy geral.

“Componentes Mumblehard são scripts principalmente feito em Perl encriptado e embalado dentro de binários ELF. Em alguns casos, o script Perl contém outro executável ELF com o mesmo packer, na forma de uma boneca de assentamento russo”, o pesquisador Marc-Etienne Leveille compartilhou em um documento os detalhamentos de seus achados. “Temos interesse nesta ameaça porque a forma como os scripts Perl utilizados pelos cibercriminosos são embalados dentro dos executáveis ELF é incomum e mais complexa do que a ameaça média do servidor.”

Graças ao fato de que o backdoor sempre e repetidamente tenta contatar todos os 10 domínios C & C listados em seu arquivo de configuração, os pesquisadores conseguiram assumir o controle de um deles (o seu registro tinha expirado), o que lhes permitiu monitorar a atividade dos hospedeiros infectados entre 19 de setembro de 2014 e 22 de abril de 2015.

“Durante o período em que foram coletados os dados, vimos consultas Mumblehard de 8.867 endereços IP únicos. A maioria deles são servidores que são usados para hospedagem de sites”, diz Leveille. “Podemos ver que o número de hospedeiros infectados estão diminuindo lentamente, mas tem aumentos oportunos de tempos em tempos. Os operadores estão iniciando ondas discretas de infecção em servidor em vez de espalhar de forma contínua.”

O servidor C & C nem sempre envia comandos para os robôs para começar o spamming. Às vezes ele fez, por horas. Outros dias eles ficaram com a fonte, e os bots, desta forma permaneceram adormecidos.

Mas foram os endereços dos servidores C & C hardcoded nas amostras Mumblehard o que levou os pesquisadores a Yellsoft, como não há indicação de que eles estão hospedados em servidor web da empresa.

Uma olhada na página da empresa revela que DirectMailer é escrito em Perl e é executado em sistemas do tipo UNIX. “Muito bem como Mumblehard,” Leveille ressalta.

O preço do software é de US $ 240, mas, curiosamente, há um link para um site que oferece uma versão “cracking” de DirectMailer. Os desenvolvedores dizem explicitamente que eles não fornece suporte técnico para usuários de versões piratas de DirectMailer baixado a partir desse site ou qualquer outro, mas o fato de que eles fornecem um link direto é estranho.

“Por que você quer mostrar onde pode roubar o seu software?” pede Leveille, e comenta que é isso, e os fatos que a página de Yellsoft parece estar hospedada no mesmo servidor como backdoor e spammer C & C servidor de Mumblehard e que o DirectMailer pirata é compartilhar o código spammer do Mumblehard, o que os torna suspeito de que eles são do mesmo grupo .

As cópias piratas DirectMailer contém o backdoor Mumblehard, e quando os usuários instalá-los, eles dão aos operadores uma backdoor para seus servidores, e permiti-lhes enviar spam de tráfego de proxy através deles.

Eu me perguntava se o software DirectMailer original continha o backdoor, também, mas Leveille não poderia responder a essa pergunta para mim.

“Nós não sabemos se a versão paga do DirectMailer também incluem o backdoor ou não. Nós não o pesquisou, e não queria comprar o software de Yellsoft”, observou ele. “Se alguém tem uma cópia paga e estão dispostos a enviar-nos, nós estaríamos contentes de analisá-lo e confirmar se o backdoor está presente.”

O que é preocupante, diz ele, é que os operadores Mumblehard foram ativos durante muitos anos sem interrupção.

“Não está claro se o spam é o único objetivo deste grupo. Em teoria, é possível que os cibercriminosos utilizavam para implantar outros arquivos executáveis em milhares de servidores ao mesmo tempo. Será que eles enviaram outros tipos de spam com seu botnet? É uma linha farmacêutica de armazenamento lucrativo o suficiente para justificar o esforço? ” Estas questões permanecem sem resposta.

Os pesquisadores acreditam que Mumblehard também é instalado em servidores comprometidos via Joomla e WordPress, através de exploits, e pediram que os administradores verifiquem se os seus servidores foram atingidos:. “As vítimas devem procurar entradas de cron não solicitadas para todos os usuários em seus servidores. Este é o mecanismo usado pelo backdoor Mumblehard para ativar o backdoor a cada 15 minutos. O backdoor é normalmente instalado em / tmp ou / var / tmp. Montar o diretório tmp com a opção noexec evita que o backdoor seja iniciado no primeiro lugar.”

Para mais detalhes sobre o malware e para os indicadores de comprometimento, verifique este documento.

Link: http://www.welivesecurity.com/wp-content/uploads/2015/04/mumblehard.pdf

Fonte Oficial: http://www.net-security.org/malware_news.php?id=3030

Um grande abraço a todos !!!