Nova campanha de cryptojacking visando instâncias vulneráveis do Docker e do Kubernetes

Uma nova campanha de cryptojacking foi descoberta visando infraestruturas vulneráveis Docker e Kubernetes como parte de ataques oportunistas projetados para minerar criptomoedas ilicitamente.

A empresa de segurança cibernética CrowdStrike apelidou a atividade de Kiss-a-dog, com sua infraestrutura de comando e controle sobreposta àquelas associadas a outros grupos como TeamTNT , que são conhecidos por atacar instâncias mal configuradas do Docker e do Kubernetes.

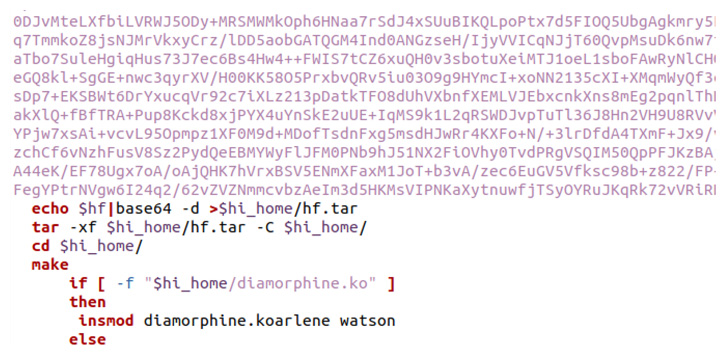

As invasões, detectadas em setembro de 2022, obtêm seu nome de um domínio chamado “kiss.a-dog[.]top” que é usado para acionar uma carga de script de shell no contêiner comprometido usando um comando Python codificado em Base64.

“A URL usada na carga útil é obscurecida com barras invertidas para derrotar a decodificação automatizada e a correspondência regex para recuperar o domínio malicioso”, informou Manoj Ahuje, pesquisador da CrowdStrike em uma análise técnica.

A cadeia de ataque subsequentemente tenta escapar do contêiner e mover-se lateralmente para a rede violada, ao mesmo tempo em que toma medidas para encerrar e remover os serviços de monitoramento em nuvem.

Como métodos adicionais para evitar a detecção, a campanha faz uso dos rootkits Diamorphine e libprocesshide para ocultar processos maliciosos do usuário, o último dos quais é compilado como uma biblioteca compartilhada e seu caminho é definido como o valor da variável de ambiente LD_PRELOAD .

“Isso permite que os invasores injetem bibliotecas compartilhadas maliciosas em todos os processos gerados em um contêiner comprometido”, informou Ahuje.

O objetivo final da campanha é minerar furtivamente criptomoedas usando o software de mineração XMRig, bem como fazer backdoor de instâncias Redis e Docker para mineração e outros ataques subsequentes.

“Como os preços das criptomoedas caíram, essas campanhas foram abafadas nos últimos dois meses até que várias campanhas foram lançadas em outubro para aproveitar um ambiente de baixa competitividade”, conforme observaçao de Ahuje.

As descobertas também ocorrem quando pesquisadores da Sysdig desvendaram outra sofisticada operação de mineração de criptografia apelidada de PURPLEURCHIN, que aproveita a computação alocada para contas de avaliação gratuitas no GitHub, Heroku e Buddy[.]Works para dimensionar os ataques.

Diz-se que até 30 contas do GitHub, 2.000 contas Heroku e 900 contas Buddy foram utilizadas na campanha automatizada de freejacking.

O ataque envolve a criação de uma conta GitHub controlada por ator, cada uma contendo um repositório que, por sua vez, possui uma ação do GitHub para executar operações de mineração ao iniciar uma imagem do Docker Hub.

“O uso de contas gratuitas transfere o custo de execução dos criptomineradores para o provedor de serviços”, informaram os pesquisadores . “No entanto, como muitos casos de uso de fraude, o abuso de contas gratuitas pode afetar outras pessoas. Despesas mais altas para o provedor levarão a preços mais altos para seus clientes legítimos.”

Este artigo é uma tradução de : https://thehackernews.com/2022/10/new-cryptojacking-campaign-targeting.html (Autor: )