![Injector Freeze[.]rs utilizado em ataques maliciosos com malware XWorm](https://www.ethicalhacker.com.br/site/wp-content/uploads/malware21-223059_185x185.jpg)

Atacantes maliciosos estão mais uma vez demonstrando sua capacidade de adaptação ao transformar uma ferramenta relativamente nova no mundo das ameaças cibernéticas em uma arma poderosa para lançar ataques com o malware XWorm. Esse ataque sofisticado envolve a exploração do injector Freeze[.]rs, uma ferramenta baseada em Rust projetada para fins legítimos, e sua conversão em um instrumento formidável para iniciar ataques de malware XWorm. Essa cadeia de ataque complexa, inicialmente identificada pelos Laboratórios Fortinet FortiGuard em 13 de julho de 2023, destaca a crescente engenhosidade dos cibercriminosos na invasão de ambientes das vítima.

A Revelação da cadeia de ataque

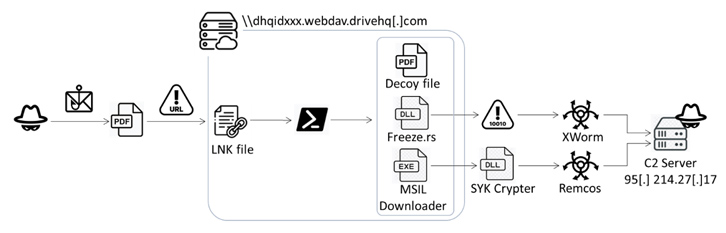

Essa campanha maliciosa começa com um e-mail de phishing contendo um arquivo PDF aparentemente inofensivo, que sem o conhecimento do destinatário guarda uma armadilha. O ataque então prossegue usando várias técnicas para introduzir o infame malware XWorm no sistema da vítima. É importante notar que essa mesma cadeia de ataque também foi empregada para distribuir o RAT (Trojan de Acesso Remoto) Remcos, aproveitando um crypter conhecido como SYK Crypter.

Táticas de phishing e execução

Cara Lin, uma pesquisadora de segurança diligente lança luz sobre o intrincado processo de execução: “Ao interagir com o arquivo PDF, um arquivo HTML é acionado. Esse arquivo HTML usa o protocolo ‘search-ms’ para acessar um arquivo LNK hospedado em um servidor remoto.” O destinatário, ao clicar inadvertidamente no arquivo LNK, desencadeia uma série de ações maliciosas orquestradas pelos atacantes.

A central para essa orquestração maliciosa utiliza um script PowerShell. Este script é responsável por conduzir a implantação tanto do Freeze[.]rs quanto do SYK Crypter, estabelecendo assim o cenário para as manobras ofensivas subsequentes.

A ascensão do Freeze[.]rs

O Freeze[.]rs, apresentado ao público em 4 de maio de 2023, inicialmente parecia ser uma promissora ferramenta de teste de penetração de código aberto desenvolvida pela Optiv. No entanto, nas mãos dos atacantes maliciosos, suas capacidades foram modificadas para fins mais sinistros. Essa ferramenta, originalmente projetada para criação de payloads, facilita a contornar soluções de segurança e a execução sorrateira de shellcode.

A documentação no GitHub revela que o Freeze[.]rs emprega uma série de técnicas para atingir seus objetivos. Notavelmente, ele se destaca na remoção de ganchos de EDR (Detecção e Resposta em Endpoints) no Userland, garantindo que ele permaneça fora do alcance dos controles de monitoramento de endpoin.

As intrincâncias do SYK Crypter

Por outro lado, o SYK Crypter desempenha um papel crucial nessa cadeia de ataque agindo como um veículo para entregar uma variedade de famílias de malware, incluindo mas não se limitando ao AsyncRAT, NanoCore RAT, njRAT, QuasarRAT, RedLine Stealer e Warzone RAT (também conhecido como Ave Maria). Essa ferramenta é distribuída por meio de um carregador .NET anexado a e-mails aparentemente inofensivos, disfarçados de ordens de compra inofensivas. Táticas tão sofisticadas tornam a detecção e mitigação ainda mais desafiadoras.

Desmascarando a complexidade do ataque

Hido Cohen, um pesquisador da Morphisec, explora as intrincâncias desse ataque: “A cadeia de ataque exibe traços de persistência, camadas de obfuscação e polimorfismo para evitar mecanismos de detecção.” Essa complexidade é ainda ampliada pela manipulação do manipulador de protocolo URI “search-ms”, uma técnica recentemente enfatizada pela Trellix. O ataque se aproveita dessa manipulação para realizar buscas em um servidor remoto, apresentando arquivos maliciosos como resultados de busca locais.

XWorm e Remcos liberados

Nas etapas culminantes desse ataque, o shellcode injetado ganha vida, facilitando a execução do trojan de acesso remoto XWorm. Esse trojan é projetado para infiltrar sistemas comprometidos, coletar dados sensíveis (que variam de informações da máquina a capturas de tela e pressionamentos de tecla) e conceder ao atacante o controle remoto sobre o dispositivo da vítima.

Alvos globais e weaponização rápida

A rápida adoção desse programa com apenas três meses de idade serve como um lembrete contundente da agilidade e da capacidade de recursos dos atacantes maliciosos. Além disso, o foco geográfico desse ataque é evidente nos padrões de tráfego do servidor de Comando e Controle (C2), com a Europa e a América do Norte identificadas como alvos principais.

Uma perspectiva mais ampla

Interessantemente, essa descoberta está alinhada com revelações recentes da Trellix jogando luz sobre outra campanha do XWorm. Essa campanha utiliza e-mails de engenharia social com anexos que se passam por faturas e ordens de compra. Os setores-alvo incluem serviços, transporte e saúde em países como EUA, Coreia do Sul, Alemanha, Áustria e Arábia Saudita.

A campanha explora notavelmente URLs do blogspot.com para propagar scripts e código PowerShell, permitindo efetivamente o download e a execução de cargas adicionais, garantindo a persistência. A própria carga do XWorm é fortemente obfuscada, adicionando uma camada extra de complexidade à sua análise.

Vigilância em um cenário de evolução

O surgimento de campanhas de ataque desse tipo destaca a importância fundamental de medidas sólidas de cibersegurança. À medida que os atacantes continuam a evoluir suas táticas e explorar até mesmo ferramentas legítimas para propósitos nefastos, as organizações devem permanecer vigilantes, atualizando constantemente suas defesas para combater o cenário de ameaças em constante mudança.

A rápida weaponização (guerrilhas informacionais) do Freeze[.]rs serve como um lembrete marcante de que a batalha pela segurança digital é contínua e exige adaptação e preparação constantes.

Fonte: https://thehackernews.com/2023/08/new-attack-alert-freezers-injector.html