Malvertisers usam anúncios do Google para direcionar dsuários em busca de software Popular

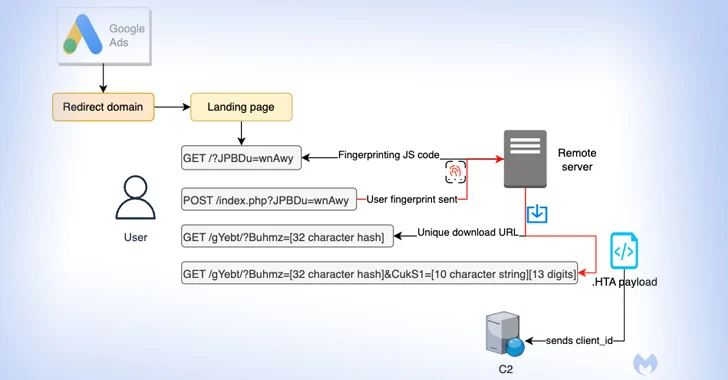

Detalhes emergiram sobre uma campanha de malvertising que utiliza anúncios do Google para direcionar usuários que buscam por software popular a páginas de destino fictícias e distribuir payloads de próxima etapa. O Malwarebytes, que descobriu essa atividade, afirmou que ela é “única em sua capacidade de identificar usuários e distribuir payloads sensíveis ao tempo.”

O ataque direciona usuários que buscam o Notepad++ e conversores de PDF para servir anúncios falsos na página de resultados de busca do Google. Quando clicados, esses anúncios filtram bots e outros endereços IP não intencionais, mostrando um site falso.

Caso o visitante seja considerado de interesse para o ator de ameaça, a vítima é redirecionada para um site de réplica que anuncia o software, enquanto silenciosamente identifica o sistema para determinar se a solicitação está originando de uma máquina virtual. Os usuários que não passam na verificação são redirecionados para o site legítimo do Notepad++, enquanto um possível alvo recebe um ID único para “fins de rastreamento, mas também para tornar cada download único e sensível ao tempo.”

O malware da etapa final é um payload HTA que estabelece uma conexão com um domínio remoto (“mybigeye[.]icu”) em uma porta personalizada e serve malware subsequente. “Os atores de ameaça estão aplicando com sucesso técnicas de evasão que contornam verificações de anúncios e permitem que eles atinjam certos tipos de vítimas”, informou Jérôme Segura, diretor de inteligência de ameaças.

“Com uma cadeia de entrega confiável de malware em mãos, os atores maliciosos podem se concentrar em aprimorar suas páginas de engano e criar payloads de malware personalizados.”

A divulgação coincide com uma campanha semelhante que visa usuários que procuram o gerenciador de senhas KeePass com anúncios maliciosos que direcionam as vítimas para um domínio que usa o Punycode (keepass[.]info vs. ķeepass[.]info), uma codificação especial usada para converter caracteres Unicode em ASCII.

“Pessoas que clicam no anúncio serão redirecionadas por meio de um serviço de ocultação destinado a filtrar ambientes isolados, bots e qualquer pessoa que não seja considerada uma vítima genuína”, observou o analista de ameaças Jérôme Segura. “Os atores de ameaça criaram um domínio temporário em keepasstacking[.]site que realiza o redirecionamento condicional para o destino final.”

Usuários que acessam o site fake são enganados a fazer o download de um instalador malicioso que, em última análise, leva à execução do FakeBat (também conhecido como EugenLoader), um carregador projetado para baixar outro código malicioso. O abuso do Punycode não é totalmente novo, mas combiná-lo com anúncios fraudulentos do Google é um sinal de que o malvertising por meio de mecanismos de busca está se tornando mais sofisticado. Ao usar o Punycode para registrar nomes de domínio semelhantes a um site legítimo, o objetivo é realizar um ataque de homógrafo e atrair vítimas para a instalação de malware.

“Embora o Punycode com nomes de domínio internacionalizados seja usado há anos por atores de ameaça para pescar vítimas, ele mostra o quão eficaz ele permanece no contexto da falsa representação de marcas por meio de malvertising”, confirmou Jérôme Segura.

Falando sobre truques visuais, vários atores de ameaça – TA569 (também conhecido como SocGholish), RogueRaticate (FakeSG), ZPHP (SmartApeSG), ClearFake e EtherHiding – têm sido observados aproveitando temas relacionados a atualizações falsas de navegadores para propagar o Cobalt Strike, carregadores, roubadores e cavalos de Troia de acesso remoto. Isso é um sinal de que esses ataques são uma ameaça constante e em constante evolução.

“As atualizações falsas do navegador abusam da confiança do usuário final com sites comprometidos e um atrativo personalizado para o navegador do usuário, a fim de legitimar a atualização e enganar os usuários a clicarem”, disse o pesquisador da Proofpoint, Dusty Miller, em uma análise publicada esta semana. “A ameaça está apenas no navegador e pode ser iniciada por um clique de um e-mail legítimo e esperado, site de mídia social, consulta em mecanismo de busca ou até mesmo apenas navegando para o site comprometido.”

Essas revelações destacam a constante evolução das táticas empregadas por atores maliciosos e ressaltam a importância da segurança cibernética para proteger os usuários contra esses tipos de ameaças. A vigilância constante e a educação do público são fundamentais para mitigar os riscos associados ao malvertising e a outras atividades maliciosas na internet.

Este artigo é uma tradução de: https://thehackernews.com/2023/10/malvertisers-using-google-ads-to-target.html (Autor: Newsroom)