A ferramenta NMAP é sem dúvida uma das melhores opções quando o assunto é varreduras de portas.

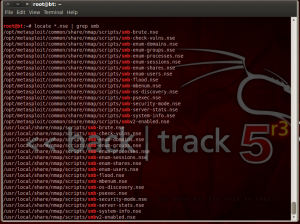

No Backtrack os arquivos de configuração podem ser encontrados em /usr/local/share/nmap/.

Quando usuário root, varreduras furtivas podem ser executadas, exemplo exame SYN.

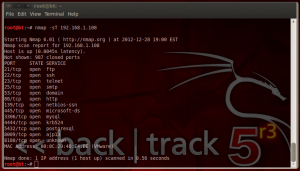

A seguir executaremos uma simples varredura utilizando o método TCP Connect -sT, devemos ter em mente que é o escaneamento mais barulhento que existe, pois executa o Three-way Handshake.

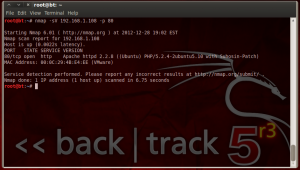

Descobrindo versões com o comando –sV, note que na figura a seguir limitamos a varredura somente a porta 80 –p 80.

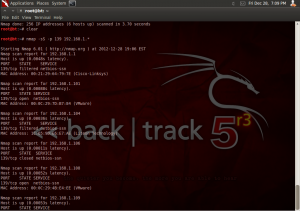

Varredura inteligente, a seguir faremos a varredura de um range a procura de serviços NetBIOS/SMB, -p 139.

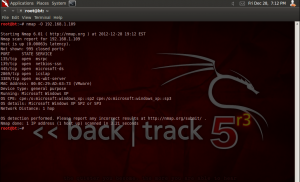

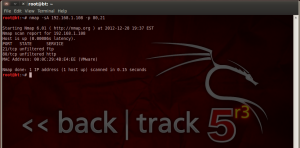

Fazendo reconhecimento, através do comando –O é possível executar OS Fingerprinting ou impressão digital onde podemos detectar a versão do sistema operacional.

Através do Nmap Scripting Engine (NSE) é possível tirar proveito de scripts automatizados, exemplo vulnerabilidade a exploits e enumeração de serviços, basta o comando locate *nse

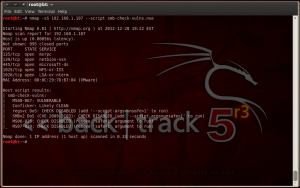

Detectando vulnerabilidades smb com o comando –script, repare que o alvo encontra-se vulnerável MS08-067

Detectando firewalls, também é possível verificar a existência de firewall, ou seja, se as portas estão filtradas ou não, o comando é simples –sA.

Bem, são inúmeras as possibilidades … mas fica ai a dica.

Até a próxima !!!

2 Respostas para “NMAP Ninja”

Deixe seu Comentário

Você precisa fazer o login para publicar um comentário.

muito boa a explicação. parabéns !

Gosto muito de utilizar o Nmap.

Muito boa a explicação arrespeito.

Agradeço.

Grande Abraço…!