Olá Pessoal !!! Bem vindo ao site BackTrack Brasil !!!

Neste pequeno tutorial será demonstrado uma excelente ferramenta para coleta de informações, cuja propriedade é extrair metadados de documentos públicos, como PDF, XLS, DOC, PPTX, XLSX, DOCX de um determinado sistema alvo.

Trata-se do Metagoofil, que faz uma pesquisa no Google identificando e transferindo os documentos para o seu disco local extraindo metadados com diferentes bibliotecas gerando relatórios, como versões de software, nomes de usuários, versões de servidores, bem como nomes de máquinas que posteriormente formarão um bom leque de informações que poderão ser utilizados para pentests bem sucedidos.

Imagina que precisamos verificar um determinado site, portal CMS com um grande volume de informações identificando documentos sensíveis que podem comprometer a instituição, devido a postagem sem critérios de segurança. Portanto, a ferramenta Metagoofil cumpre um papel importante para análise de documentos publicados na internet.

Antes de começarmos vamos fazer um ajuste na ferramenta Metagoofil, pois testei a mesma no BackTrack5R3 e não funcionava, de forma correta. No Backtrack5R1 também apresentou problema na hora de download dos documentos. Não testei no Kali Linux. Depois de algumas pesquisas encontrei a solução postada no site: http://www.backtrack-linux.org/forums/showthread.php?t=56868, pela qual devemos fazer a seguinte alteração no arquivo downloader.py.

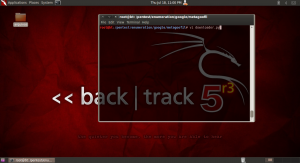

Entrar no arquivo downloader.py

Figura1

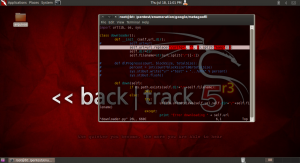

Alterar ou comentar a linha 4 self.url=url para self.url=url.replace(“/url?q=”, “”, 1).split(“&”)[0]

Figura 2

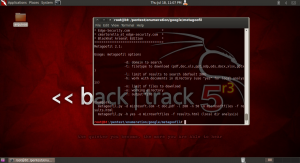

Verificando o help do Metagoofil observamos exemplos bastante intuitivo.

Figura 3

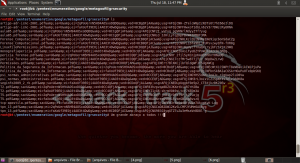

Diante do exemplo vamos executar um teste, pela qual estaremos fazendo uma avaliação em nosso próprio site.

Figura 4

Lista de softwares encontrados.

Figura 5

Finalizando entramos no diretório grsecurity e observamos a coleta de documentos gerado pela pesquisa do

Metagoofil.

Figura 6

Obs: ferramenta apenas para fins didáticos evite constrangimento ilegal.

Um grande abraço a todos e até a próxima !!!

2 Respostas para “Metagoofil”

Deixe seu Comentário

Você precisa fazer o login para publicar um comentário.

Obrigado pelo tutorial Gerson, só tenho uma duvida!

Como salvo após alterar self.url=url para self.url=url.replace(“/url?q=”, “”, 1).split(“&”)[0] ??

Des de já agradeço!

Att.

Olá !!!

:wq (salva e sai) no arquivo modificado.

Segue link com comandos do VIM para estudos.

http://grsecurity.com.br/apostilas/VIM/vimbook-14-02-2009.pdf

Um grande abraço.